Palo Alto Networks 的 Unit 42 研究团队发现了该虚假 PoC ,并报告称攻击者于 2023 年 8 月 21 日将恶意代码上传到 GitHub。

该攻击不再活跃,但它再次凸显了从 GitHub 采购 PoC 并在没有额外审查以确保其安全的情况下运行它们的风险。

传播WinRAR PoC该伪造的 PoC 针对的是 CVE-2023-40477 漏洞,该漏洞是一个任意代码执行漏洞,在 WinRAR 6.23 之前的版本上打开特制的 RAR 文件时会触发该漏洞。

趋势科技研究人员于 2023 年 6 月 8 日发现并披露了 WinRAR 的漏洞,但直到 2023 年 8 月 17 日才公开披露。WinRAR 在 8 月 2 日发布的 6.23 版本中修复了该漏洞。

以“whalersplonk”为名的攻击者迅速采取行动(4 天),利用这一机会,以新 WinRAR 漏洞利用代码(POC)为幌子传播恶意软件。

“红队队员”在 Twitter 上对恶意 PoC 发出警告

攻击者在 README 文件中包含了摘要,并通过一个可流式传输的视频演示了如何使用 PoC,这进一步增加了恶意包的合法性。

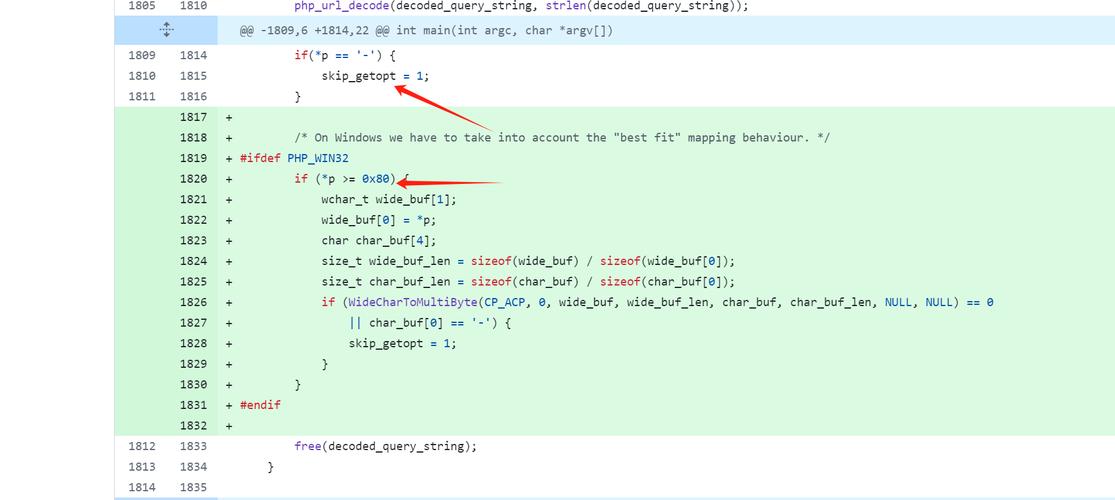

Unit 42 报告称,伪造的 Python PoC 脚本实际上是对另一个缺陷CVE-2023-25157 的公开利用漏洞的修改,这是一个影响 GeoServer 的关键 SQL 注入缺陷。

真实的 PoC(左)和修改后的脚本(右) (Unit 42)

执行时,PoC 不会运行漏洞利用程序,而是创建一个批处理脚本,用于下载编码的 PowerShell 脚本并在主机上执行它。

该脚本下载 VenomRAT 恶意软件并创建一个计划任务以每三分钟运行一次。

VenomRAT感染一旦 VenomRAT 在 Windows 设备上启动,它就会执行一个按键记录器,记录所有按键操作并将其写入本地存储的文本文件。

接下来,恶意软件与 C2 服务器建立通信,从那里接收以下九个命令之一,以便在受感染的设备上执行:

plu_gin:激活注册表存储的插件。HVNCStop:终止“cvtres”进程。loadofflinelog:从 %APPDATA% 发送离线键盘记录器数据。save_Plugin:将插件保存到硬件 ID 下的注册表中。runningapp:显示活动进程。keylogsetting:更新 %APPDATA% 中的密钥日志文件。init_reg:删除软件注册表中硬件 ID 下的子项。Po_ng:测量 PING 到 C2 服务器和接收此命令之间的时间。filterinfo:列出注册表中已安装的应用程序和活动进程。由于该恶意软件可用于部署其他有效负载并窃取凭据,因此执行此虚假 PoC 的任何人都应该更改其拥有帐户的所有站点和环境的密码。

Unit 42 分享的事件时间表表明,攻击者早在公开披露 WinRAR 缺陷之前就准备好了用于攻击的基础设施和有效负载,然后等待合适的时机来制作欺骗性的 PoC。

这意味着同一攻击者将来可能会利用安全社区对新发现漏洞的高度关注来传播其他针对各种缺陷的误导性 PoC。

GitHub 上的虚假 PoC 是一种有据可查的攻击,攻击者的目标是其他网络犯罪分子或安全研究人员。

2022 年底,研究人员发现了 数千个 GitHub 存储库 ,这些存储库宣传针对各种漏洞的欺诈性 PoC 漏洞利用,其中一些部署了恶意软件、恶意 PowerShell 脚本、隐藏的信息窃取程序下载程序和 Cobalt Strike 植入程序。

最近,2023 年 6 月,攻击者冒充网络安全研究人员, 利用恶意软件发布了多个针对 Linux 和 Windows 系统的虚假 0day 漏洞。

参考链接:https://www.bleepingcomputer.com/news/security/fake-winrar-proof-of-concept-exploit-drops-venomrat-malware/