一、核心理念

从不信任:零信任模型不默认信任任何内部或外部的网络实体,包括用户、设备、应用和数据。

始终验证:对所有访问请求进行严格的身份验证和授权,确保访问的合法性和合规性。

二、关键要素

基于身份的访问控制:

不是基于网络位置,而是基于实体的身份进行授权访问。

所有用户和设备在访问资源前都必须经过身份验证和授权检查。

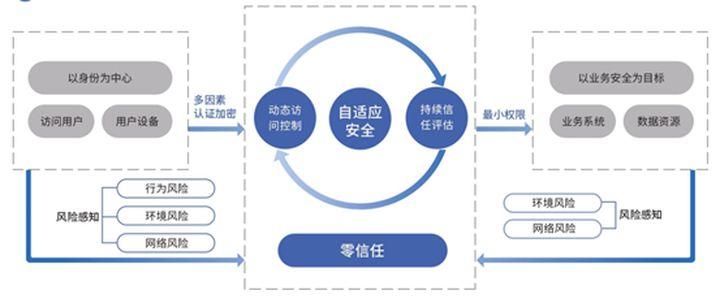

持续的信任评估:

授权决策不再依赖于静态标准,如用户的地理位置或网络内部/外部。

对用户的行为和环境进行连续监控,并根据实时数据动态调整访问权限。

动态访问管理:

系统不断监测用户行为、设备状态和网络环境,以便在任何必要时刻迅速调整访问权限。

确保只有合规的活动能够获得所需资源的访问。

最小化权限原则:

按照“只必需”的原则分配权限,确保用户和设备只能访问完成特定任务所必须的最少资源。

这有助于限制一旦发生安全事件时影响的范围。

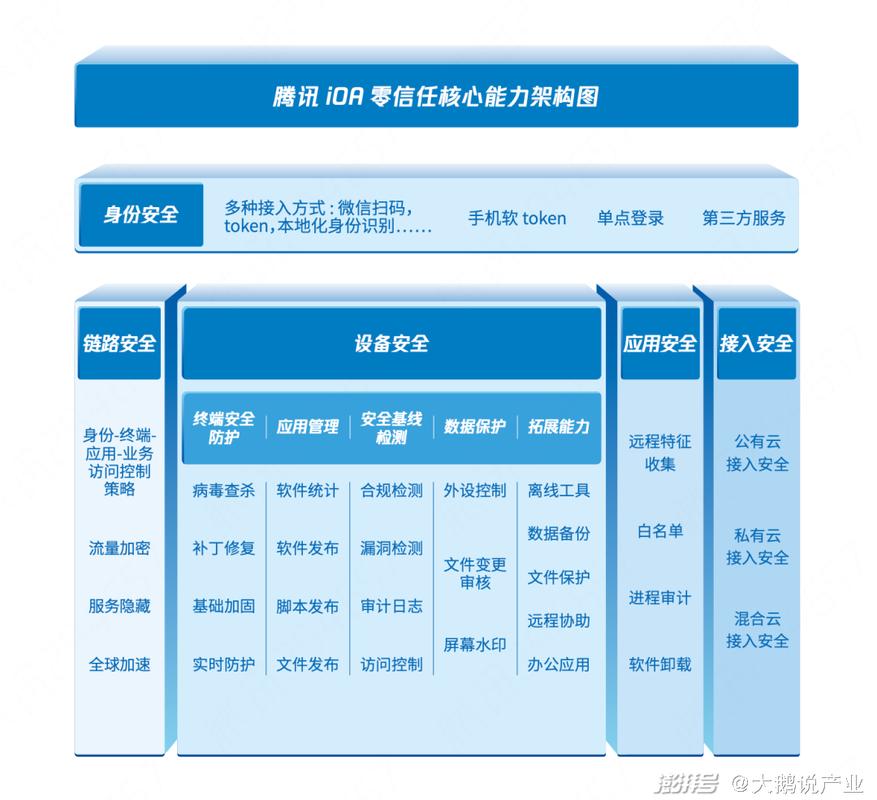

三、技术架构

根据NIST 800-207标准文档,零信任安全模型的技术架构主要包括以下三类:

SDP(软件定义边界):

主要用于控制从用户端到业务应用的访问,即南北向访问控制。

适用于远程办公等场景,确保只有经过验证的用户才能访问应用,无论其物理位置如何。

MSG(微隔离):

用于数据中心内部,即东西向的访问控制。

确保数据中心内的各个系统和应用程序之间的通信是安全的,限制潜在的横向移动。

IAM(增强型身份治理):

聚焦于身份管理和认证以及权限管理。

确保只有具备适当凭证和权限的用户才能访问敏感资源,包括多因素认证、单点登录、属性基访问控制等技术的应用。

四、应用场景

零信任安全模型适用于多种场景,包括但不限于:

远程办公:确保员工在远程工作时也能安全地访问企业资源。

多云和混合云环境:帮助统一管理复杂的多云和混合云环境中的访问权限,确保数据安全。

合作伙伴和第三方访问:确保与合作伙伴、供应商等第三方共享资源时的安全性。

攻防演练安全加固:提高攻击者攻击成本,事前安全加固、事中检测及阻断、事后溯源审计。

终端数据防泄密:提高终端数据安全性,防止敏感数据泄露。

五、实施步骤

实施零信任安全模型通常包括以下步骤:

明确策略:制定明确的零信任安全策略,包括身份验证、访问控制、数据加密等方面的要求。

识别敏感资产:映射网络并识别敏感数据和关键资产,了解这些数据和资产所在的位置及访问需求。

网络微分段:划分网络,实现内部边界的隔离,降低威胁的水平扩散。

强化身份验证:要求对所有用户和设备进行多因素认证,提供强有力的身份验证机制。

动态控制访问权限:根据用户的行为、设备、地点等上下文信息动态调整访问权限。

加大监控力度:实现实时的安全策略决策和详尽的日志记录,以便及时发现和应对潜在的安全威胁。

持续培训:实施持续的安全培训和意识提升活动,提高全员的安全意识和应对能力。

综上所述,零信任安全模型是一种先进的网络安全策略,通过打破信任和网络位置的默认绑定关系,实现更加精细和动态的访问控制。这一模型的应用有助于降低安全风险、提高数据保护水平并应对不断演变的网络威胁。#信息安全#